基于层次移动IPv6接入认证设计与实现

2008/05/21

摘要 在移动IPv6和层次移动IPv6中,移动节点通过无线接入点(AP)接入网络并且自动配置地址,缺乏必要的安全认证和地址管理机制。针对这一问题,文章结合IPv6的动态主机配置协议(DHCPv6)和认证、授权、计费(AAA,Authentication、Authorization、Accounting)协议设计出一套安全可靠的接入认证机制,并给出了实验结果,结果表明该接入认证方案能够有效实现对移动节点的合法性进行验证,认证成功的同时也为移动节点(MN)配置了合法IP地址,能够满足实际应用的需要。

选项标识定义为OPTION_AUTH_FAIL,类型为46,占2个字节。

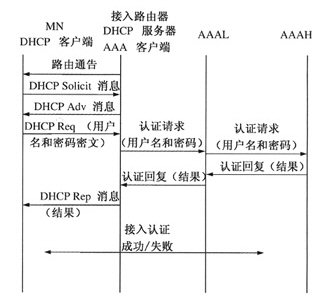

图1 接入认证时序图

3.消息流程

接入认证时序如图1所示,消息流程如下。

图2 DHCPv6接入认证消息流程图

2.AAA交互过程

当DHCPv6服务器调用子进程执行AAA客户端程序后,AAA客户端将把从MN传过来的密码和用户名添加到认证请求选项中,向AAAL进行认证。AAAL将收到的消息转发给AAAH服务器,AAAH收到认证请求后进行认证。如用户名和密码正确,则返回Accecpt响应消息,标志认证成功;如用户名或者密码错误,则返回Reject响应消息,标志认证失败。AAAL收到认证回复消息后记录认证信息,下次认证时只需询问AAAL,减少认证步骤。

AAA客户端对收到的认证回复消息进行判断,通过创建消息队列,将认证回复中的认证结果标志传递给DHCPv6服务器。

3.包过滤

在接入路由器上安装包过滤器软件,它工作在网络层,根据ACL列表对每个通过的包进行访问控制,列表中维护IP地址和MAC地址绑定选项,防止合法IP地址被伪造。ACL列表的更新由DHCPv6服务器完成,认证成功后将相应的IP地址和MAC地址添加到ACL列表中,当DHCPv6分配的地址过期后负责删除该绑定选项。接入认证开始只允许DHCPv6协议和AAA协议的消息包通过,认证成功后只允许绑定列表中维护的IP地址消息包通过,有效地控制了假冒攻击。

测试结果

实验拓扑原理图如3所示:

图3 实验拓扑图

首先修改层次移动IP的地址配置机制,使其采用有状态地址配置,在家乡代理(HA)、接入路由器1(AR1)、AR2和AR3安装dibbler软件和包过滤软件,在服务器上安装RADIUS软件。

分别在MN上启动HMIPv6程序,在HA上启动HMIPv6程序和DHCPv6服务器程序,在AR1、AR2和AR3上启动DHCPv6服务器端程序和路由通告协议。在服务器上启动AAA服务器端程序。通过手动修改ESSID在家乡与不同的MAP域之间进行切换,完成在切换过程的接入认证过程。

实验完成了从家乡到MAP1中的AR1、AR2和MAP2中的AR3的切换过程的接入认证,以及从MAP1到MAP2切换的接入认证过程。在切换的过程中MN触发接入认证过程,只有使用正确的用户名和密码才能完成接入,获得合法的IP地址。切换完成后采用该地址作为转交地址进行绑定注册和认证过程。如果用户采用了错误的用户名或者密码,则在切换过程中不能获得IP地址,接入认证失败,不能完成切换过程,MN被拒绝加入相应的网络。

结果证明,完成接入认证过程仅需要2s左右,这是完成DHCPv6协议重复地址检测过程和AAA协议信息交互所需的时间,没有增加附加的延时,并且在认证成功的同时给MN分配了一个合法的IP地址作为在线转交地址。

结束语

本文结合HMIPv6、DHCPv6和AAA协议实现了对MN在不同的网络间切换的接入认证过程,对用户提供了可靠的安全保证,解决了无线接入存在的安全问题;同时便于运营商对接入用户的管理和维护;采用DHCPv6作为接入认证方式还可以提供对地址的有效管理和附加参数的配置(如DNS等)。

下一阶段主要是考虑如何缩短认证过程时间,实现无缝切换,并且考虑在双栈下实现接入认证过程,这些也是未来研究的热点和重点。

参考文献

1D Johnson,C Perkins,J Arkko.Mobility Support in IPv6.RFC

3775,June 2004.

2H Soliman,C Castelluccia,K E1 Malki,et a1.Hierarchical

Mobile IPv6 Mobility Management(HMIPv6).RFC 4140,August 2005.

3J Bound,B Volz,T Lemon,et al. Dynamic Host Configuration

Protocol for IPv6(DHCPv6).RFC 3315,July 2003.

4C Rigney,A Rubens,W Simpson,S.Willens.Remote Authentication

Dial In User Service.RFC 2865.June 2000.

5A Patel,K Leung,M Khalil,H Akhtar. Authentication Protocol

for Mobile IPv6.RFC 4285.January 2006.

| 下一代媒体网关系统架构及实现 2008-05-15 |

| 基于电信网的家庭网关 2008-05-08 |

| 业务网承载网和终端 影响未来网络发展 2008-04-28 |

| NGN分层网络安全方案 2008-04-23 |

| 透析基于IP协议的网络演进相关技术 2008-04-15 |